教程:详解工业交换机端口隔离的目的及配置方法

- 时间 :2025-09-30

- 作者 :佰马科技

- 浏览数 :4155

一、技术概述

1. 核心定义

端口隔离(Port Isolation)是二层交换机上的网络隔离技术,核心目标是阻止同一VLAN内指定端口间直接通信,同时允许这些端口与上行端口(网关、服务器)正常通信。

2. 应用背景

传统以太网中,所有设备处于同一广播域,广播帧泛洪易引发广播风暴,导致网络拥塞(如校园网、数据中心场景)。VLAN可解决广播域问题,但无法满足“同一VLAN内部分用户不可互访”的安全需求,需端口隔离配合实现。

3. 主要应用

在实际应用中,端口隔离常用于工业自动化、智能工厂、交通控制等场景。例如,在工业生产线中,不同设备或系统之间通过端口隔离,可以有效避免因设备故障或网络攻击导致的全网瘫痪,确保关键设备的数据独立传输,减少相互干扰。此外,端口隔离还能帮助运维人员简化网络管理,实现分区控制和故障定位,提高整个工业网络的可靠性和安全防护能力。因此,端口隔离是工业交换机中提升网络安全和管理效率的重要功能。

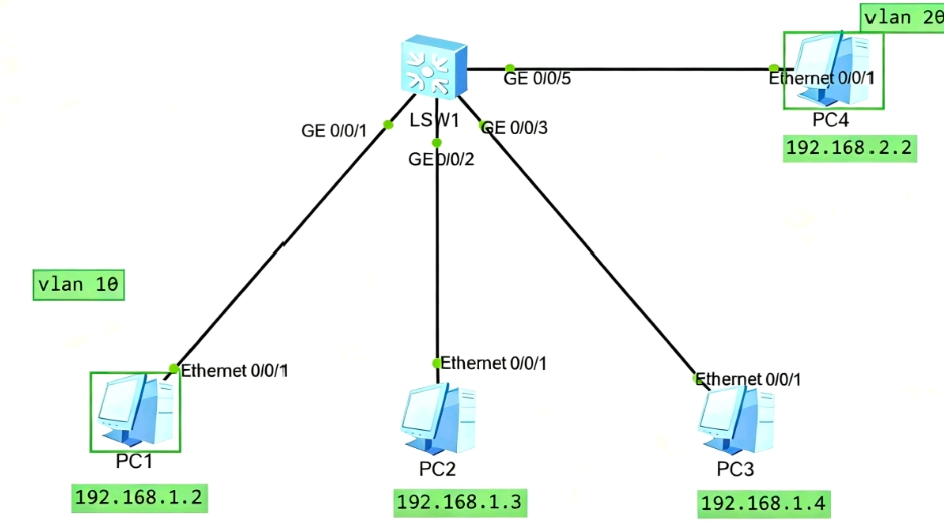

二、测试拓扑(ensp模拟)

VLAN 10:关联端口GigabitEthernet 0/0/1~3,连接PC1(192.168.1.2)、PC2(192.168.1.3)、PC3(192.168.1.4)

VLAN 20:关联端口GigabitEthernet 0/0/5,连接PC4(192.168.2.2)

交换机SW1:Vlanif10地址192.168.1.1,Vlanif20地址192.168.2.1,子网掩码均为255.255.255.0

三、配置与测试案例

案例1:二层端口隔离(同一VLAN内隔离,跨VLAN可通)

1. 配置需求

VLAN 10内的PC1、PC2、PC3不可互访。

VLAN 10与VLAN 20(PC4)可正常通信。

2. 交换机SW1配置命令

vlan batch 10 20

interface Vlanif10

ip address 192.168.1.1 255.255.255.0

interface Vlanif20

ip address 192.168.2.1 255.255.255.0

VLAN 10端口配置隔离(加入隔离组1)

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

port-isolate enable group 1

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

port-isolate enable group 1

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

port-isolate enable group 1

VLAN 20端口配置(不加入隔离组)

interface GigabitEthernet0/0/5

port link-type access

port default vlan 20

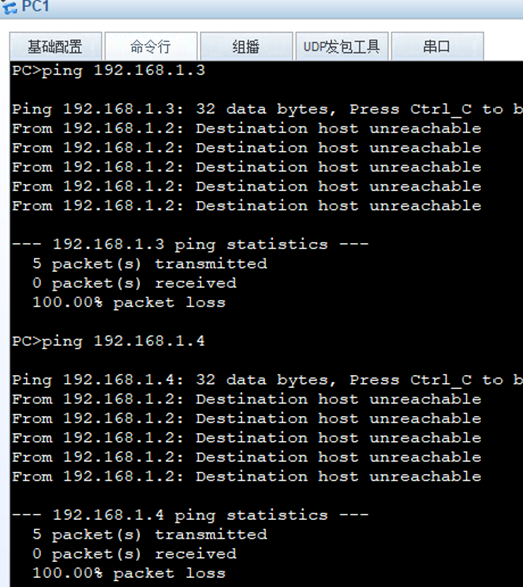

3.测试结果

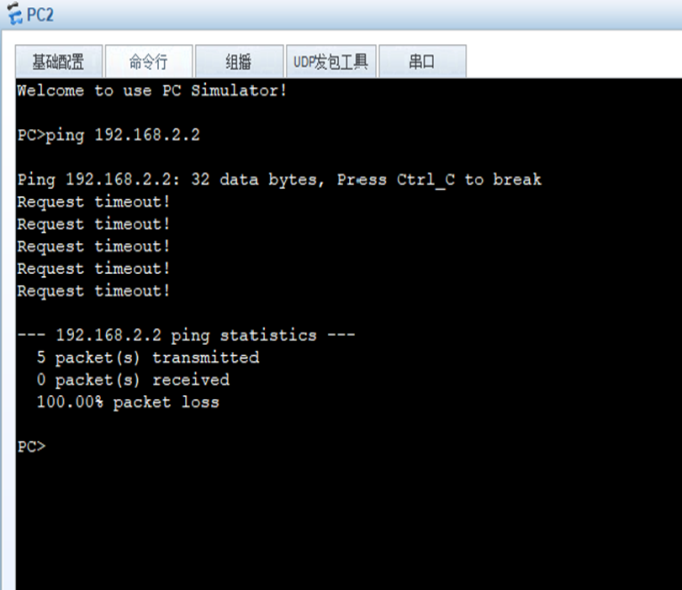

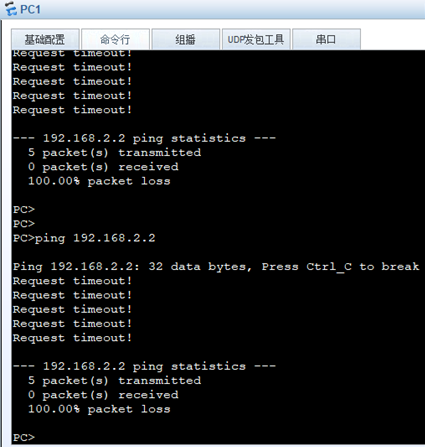

同一VLAN隔离:PC1 ping PC2(192.168.1.3)、PC3(192.168.1.4),均为100%丢包,目标不可达。

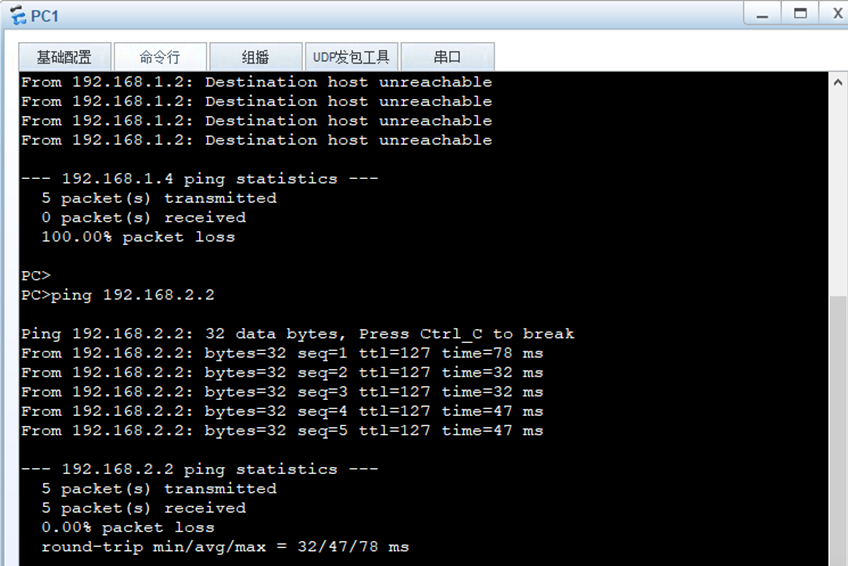

跨VLAN互通:PC1 ping PC4(192.168.2.2),5包全收,无丢包(时延32~78ms)。

案例2:三层端口隔离(跨网段也禁止互访)

1. 配置需求

在案例1基础上,禁止VLAN 10与VLAN 20跨网段通信。

2. 交换机SW1配置命令(新增/修改)

开启三层隔离模式

port-isolate mode all

将VLAN 20端口加入隔离组1

interface GigabitEthernet0/0/5

port-isolate enable group 1

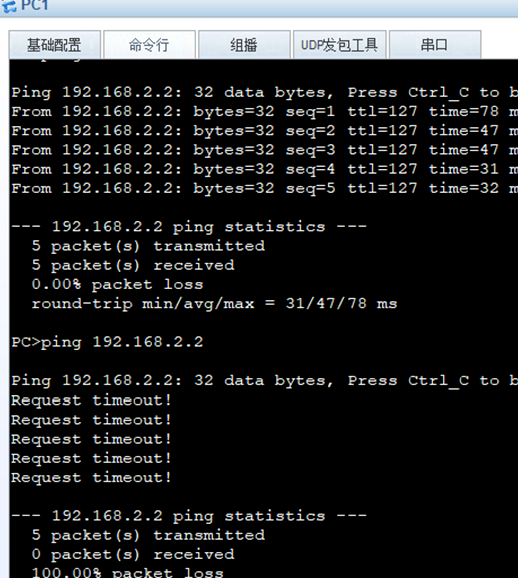

3.测试结果

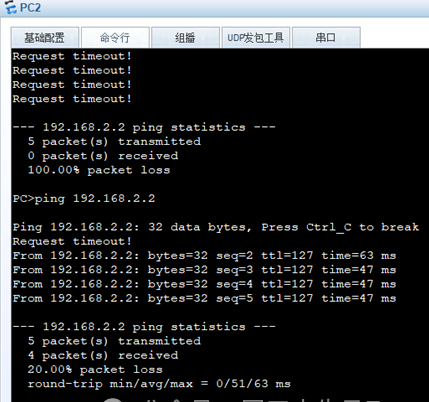

PC1、PC2 ping PC4(192.168.2.2),均为100%丢包,跨网段通信被阻断。

案例3:指定端口隔离(部分设备禁止跨VLAN访问)

1. 配置需求

禁止PC1与PC4互访。

允许PC2、PC3与PC4通信。

2. 交换机SW1配置命令(调整隔离组)

调整PC1端口至隔离组2

interface GigabitEthernet0/0/1

port-isolate enable group 2

3. 调整PC4端口至隔离组2,取消隔离组1

interface GigabitEthernet0/0/5

port-isolate enable group 2

undo port-isolate enable group 1

4.验证与测试

查看隔离组信息:执行display port-isolate group all,确认PC1(0/0/1)、PC4(0/0/5)在隔离组2,PC2(0/0/2)、PC3(0/0/3)在隔离组1。

测试结果:PC1 ping PC4 100%丢包;PC2 ping PC4 仅20%丢包(可正常通信)。

四、典型应用场景

1. 酒店客房网络:客房间设备禁止互访,保障隐私安全。

2. 企业会议室:仅允许主讲人PC访问投影仪,避免其他终端干扰。

3. 小型办公网络:同一部门内部分终端隔离,限制数据交互范围。

五、技术小结

1. 端口隔离仅需通过“隔离组+模式配置”实现,逻辑简单,适合小网络场景。

2. 二层隔离默认阻断同一VLAN内指定端口通信,三层隔离需开启port-isolate mode all。

3. 可通过调整端口所属隔离组,灵活实现“部分隔离、部分互通”的定制化需求。